Plate-forme THREATQ™

Opérations de sécurité orientées données

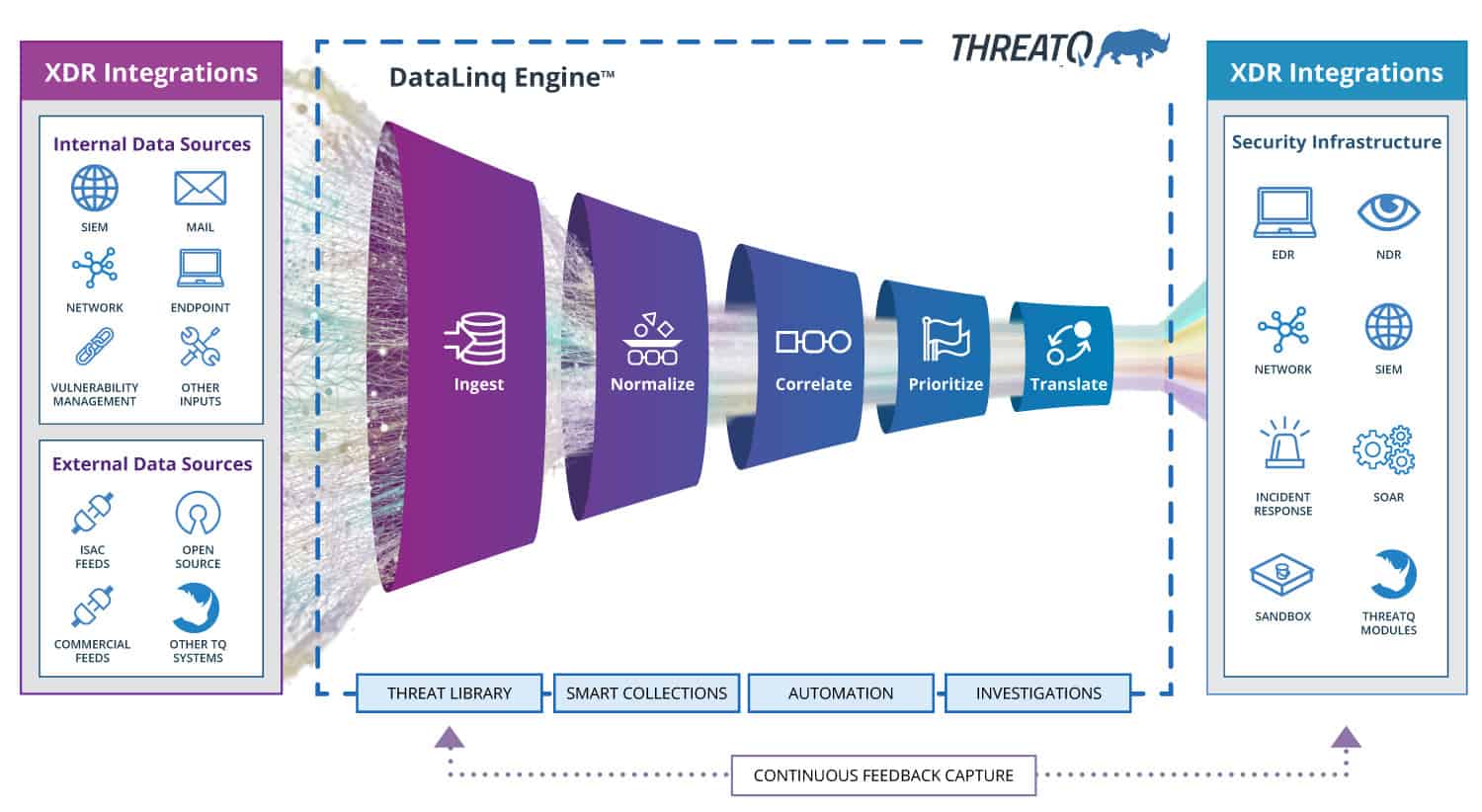

Améliorez l’efficacité et les performances des opérations de sécurité existantes en regroupant des sources de données, des outils et des équipes disparates afin d’accélérer la détection des menaces et la réponse à incident. Dans un premier temps, la plate-forme récupère des données dans différents formats et langages auprès de différents fournisseurs et systèmes, puis elle met ces données en corrélation. À partir de là, elle veille à transmettre, en temps opportun, les données pertinentes aux systèmes et équipes concernés afin de rendre les opérations de sécurité plus efficaces, plus performantes et plus orientées données.

MOTEUR DATALINQ ENGINE

En connectant des systèmes et des sources disparates, ce moteur de données adaptatif est capable d’importer et d’agréger des données internes et externes, de traiter et d’analyser des données à des fins de prise de décision et de réaction, ou encore de générer un flux de données priorisées sur l’ensemble de l’infrastructure pour renforcer la prévention et accélérer la détection des menaces et les interventions.

Assimiler

et agréger des données structurées ou non structurées à partir d’applications de la boutique et d’une API ouverte

Standardiser

automatiquement les données en un objet unique, quels que soient le format, la source et le langage utilisés

Corréler

les données au niveau atomique afin d’identifier les relations et de proposer une vue unifiée

Prioriser

les données sur la base d’une attribution de scores dynamique et contrôlée par les clients afin de garantir leur pertinence et de filtrer les informations parasites

Convertir

les données dans un format et un langage adaptés à une exploitation quel que soit le système

THREAT LIBRARY

La bibliothèque Threat Library constitue une source unique d’informations fiables en matière de détection des menaces et d’intervention, et autres contenus liés. En conservant et en priorisant les données recueillies lors de détections, d’investigations et d’incidents précédents, la Threat Library est une véritable mémoire organisationnelle capable d’apprendre et de s’améliorer avec le temps.

Modèle extensible de données

Enrichissez et configurez des objets personnalisés afin de prendre en charge des types de données supplémentaires et de répondre à de nouveaux scénarios d’utilisation.

Attribution dynamique de scores

Automatisez l’attribution de scores et la priorisation de données de Threat Intelligence internes et externes en fonction des paramètres de votre choix.

Collectes intelligentes

Définissez des groupes de données spécifiques pour catégorisation ou traitement sur la base de variables ou de caractéristiques spécifiques.

BOUTIQUE THREATQ

Tirez parti d’intégrations bidirectionnelles entre vos solutions de sécurité existantes à des fins d’automatisation, d’orchestration et d’intervention. ThreatQ prend en charge un écosystème de plus de 275 intégrations et propose à la fois une API ouverte et des outils faciles d’utilisation pour les intégrations personnalisées.

MODULES DE LA PLATE-FORME THREATQ

INVESTIGATIONS

TDR ORCHESTRATOR

Simplifiez les processus d’automatisation, d’orchestration et d’intervention (SOAR) ainsi que le renforcement des capacités de détection et de réponse à incident en les rendant plus efficaces, plus ouverts et plus axés sur les données.

En savoir plus >

DATA EXCHANGE

En savoir plus >

LA PUISSANCE DE THREATQ

La plate-forme ThreatQ prend en charge les scénarios d’utilisation suivants :

Gestion des données de Threat Intelligence

Transformez les données sur les menaces en informations de Threat Intelligence grâce à une mise en contexte, et priorisez-les automatiquement en fonction de leur pertinence et de scores définis par les utilisateurs. En savoir plus >

Threat Hunting

Donnez à vos équipes les moyens nécessaires pour détecter de manière proactive les activités malveillantes qui n’ont pas encore été identifiées par le sensor grid. En savoir plus >

Réponse à incident

Bénéficiez d’une visibilité globale sur les tactiques, techniques et procédures des cybercriminels afin d’améliorer la qualité, la couverture et la rapidité des mesures correctives. En savoir plus >

Spear phishing

Simplifiez l’interprétation et l’analyse des e-mails de spear phishing à des fins de prévention et d’intervention. En savoir plus >

Tri des alertes

Diffusez uniquement des données de Threat Intelligence pertinentes afin de réduire le nombre d’alertes devant faire l’objet d’une investigation. En savoir plus >

Gestion des vulnérabilités

Concentrez vos ressources là où les risques sont les plus élevés et priorisez les vulnérabilités en fonction de ce que l’on sait sur la manière dont elles sont exploitées. En savoir plus >